OS X Anwender machten an diesem Sonntag das erste Mal Bekanntschaft mit einer Erpresser-Malware, die dem Nutzer die Festplatte verschlüsselt. Die Daten werden nur dann wieder entschlüsselt, denn das Opfer zahlt. Das behaupten zumindest die Erpresser. Eine Garantie dafür gibt es natürlich nicht.

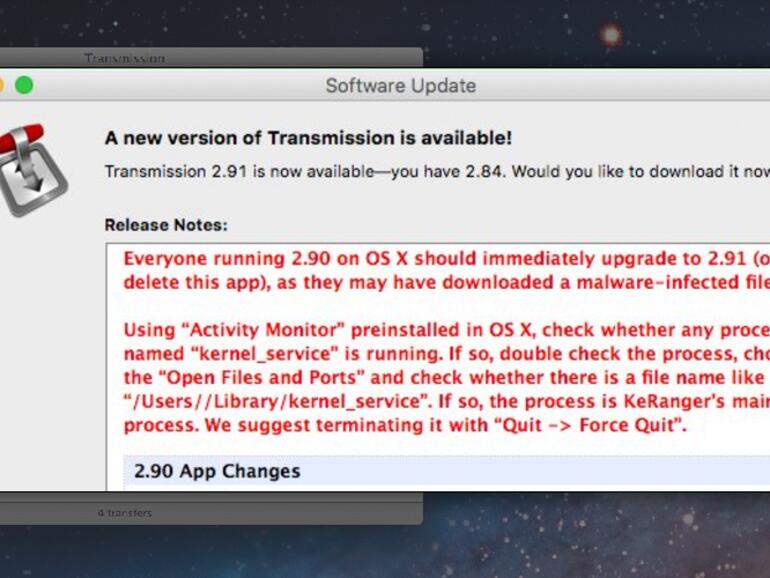

Die Malware KeRanger befindet sich derzeit nur im BitTorrent-Client Transmission. Sie geht besonders fies vor. Drei Tage nach der Installation wird die Festplatte verschlüsselt. Der Anwender wird dann gefragt, ob er bereit ist, ein Lösegeld für seine Daten zu zahlen.

Von der Malware berichtet Palo Alto Networks. Apple habe schon Maßnahmen ergriffen, den Schädling über GateKeeper zu erkennen und unschädlich zu machen. Das heißt, dass die infizierte Version von Transmission erkannt und nicht länger installiert werden kann. Den schon infizierten Nutzern hilft das nicht. Bisher ist keine Möglichkeit bekannt geworden, wie die verschlüsselten Festplatten wieder lesbar gemacht werden können.

KeRanger ist die erste Erpresser-Software (Ransomware) für OS X aber vermutlich nicht die letzte. Wir können nicht empfehlen, das Lösegeld zu bezahlen. Sinnvoll ist nur das Einspielen eines Backups wie zum Beispiel das von TimeMachine.

Wer Sorge hat, dass die Malware auf dem eigenen System aktiv ist, sollte in der Aktivitätsanzeige nach einem Prozess namens "kernel_service" Ausschau halten. Außerdem soll sich im Verzeichnis "/Applications/Transmission.app/Contents/Resources" die Datei "General.rtf" befinden. Wenn diese Datei vorhanden ist, soll der Rechner nach Angaben von Palo Alto Networks infiziert sein. Zudem sollen sich die Dateien ".kernel_pid", ".kernel_time" und ".kernel_complete" oder "kernel_service" im Library-Verzeichnis befinden.

Diskutiere mit!

Hier kannst du den Artikel "Vorsicht: Erpressungstrojaner für OS X verschlüsselt eure Daten" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Naja, die erste Erpresser-Software scheint es nicht zu sein. Bei der Analyse von der Malware FileCoder (auch für den Mac) hat man Dialoge gefunden, in denen man eine Zahlung per Kreditkarte oder über andere Wege tätigen kann. Das heißt auch hier gibt es "Hilfe" gegen die selbstgemachte Malware gegen eine Zahlung – kurz: Erpressung. Mehr dazu findet man hier: Also laut diesem Bericht ist es nicht die erste Ransomware... gab schon eine namens FileCoder: http://www.sir-apfelot.de/keyranger-ransomware-os-x-4180/

Holy ****! Gestern erst hab ich mich über hohe Systemauslastung gewundert und bemerkt, dass da openssl irgendwas rumrechnet, daneben liefe n glaube ich auch noch grep und curl, hab ich alles definitiv nicht gestartet. OpenSSL hab ich dann gekillt, direkt mit -9 ("Force Quit"), weil mir das zu fishy war.

Und vor ein paar Tagen hat sich beim Videoschauen mein Cursor immer mal kurz bewegt, obwohl ich entspannt auf der Couch saß, Kabel konnte es nicht sein, weil nur Trackpad.

Die Dateien und den Prozess konnte ich bei mir jetzt nicht entdecken, vielleicht hatte ich ja Glück und hab dem die Installation unterbrochen oder so. Hm. Backup bereit halten, man weiß ja nie.

Solange man die Schadsoftware noch selber installieren muß, bleibe ich cool.

Wenn mich uerwartet eine web-Seite auffordert irgend eine Software zu aktualisieren oder runter zu laden, werde ich vorsichtig. Updates möglichst nur von der web-seite des Softwareherstellers oder über die Aktualisierungsfunktion der betreffenden Software laden - niemals von dubiosen web-seiten!

Ich denke, dann ist man mit dem Mac noch (halbwegs) sicher unterwegs.

eine Schattenseite des Mac Erfolgs. Hoffentlich sind die angelegten Backups sauber. Man weiss heute nicht mehr auf welchem Weg man sich etwas einfängt. Schade dass es vom OS X keine sauberen Installationsmedien mehr gibt, weil man es sich herunter laden muss. Könnte schwierig werden wenn das Maschinchen nicht mehr läuft.

die Virenscanner bereits den Befall, wenn sie aktualisiert sind?

Installation aus dem app-Store sollte sicher sein (da müssten die Hacker erst mal Apples Server infiltrieren).

Meiner Meinung nach kann es schon saubere Installationsmedien geben, wenn man sich Zeitig die entsprechende Installationsdatei sichert, bevor sie von einer neueren verdrängt wird.

So habe ich 10.9, 10.10 und 10.11 gesichert auf einem externen Speicher.

Eine externe Startmöglichkeit, idealerweise ein aktueller CCC-Klon den man immer mal wieder aktualisiert, sollte neben der Timemachine eh vorhanden sein.

Es muss nicht unbedingt eine DVD sein.

Das könnte man sich allerdings auch selber erstellen.

mit verantwortlich an der Misere?

Hier eine Frage an die Experten:

kommt es auch zu einer "erpesserischen" Verschlüsselung der Festplatte, wenn diese bereits verschlüsselt ist?

Macht es einen Unterschied, ob die HD per Filevault oder mit einem proprietären Programm (von LaCie) verschlüsselt ist?