Apple hat sich einige Tage Zeit gelassen, um sich zur vielleicht größten Sicherheitslücke des Internet-Zeitalters zu äußern. Die mittlerweile mit dem Spitznamen Shellshock bezeichnet Lücke in bash betrifft nach Apples Angaben nur einen kleinen Teil aller OS-X-Nutzer. Die für die Sicherheitslücke verantwortliche Funktion in bash ist in OS X standardmäßig offenbar nicht aktiviert. Lediglich Nutzer, die auf die erweiterten UNIX-Dienste zurückgreifen, sind über die Shellshock-Lücke angreifbar. Apple will diese Lücke in den nächsten Tagen mit einem Patch schließen.

bash ist ein essentieller Bestandteil beinahe aller unixoiden Betriebssysteme. Dazu gehören alle Linux-Distributionen, zum Beispiel Ubuntu, Debian und Mint, aber eben auch Apples OS X. Android und iOS verwenden die bash nicht, sondern nutzen eine andere Shell und sind deshalb nicht betroffen.

Die Sicherheitslücke Shellshock gilt als äußerst gefährlich. Zum einen ist sie vergleichsweise leicht auszunutzen und erlaubt einem Hacker beinahe absoluten Zugriff auf das System. Außerdem nutzt der Großteil der Internet-Infrastruktur Linux und ist deshalb angreifbar.

Die meisten großen Linux-Distributionen patchten ihre Betriebssysteme innerhalb eines Tages. Allerdings konnten sie die Lücke bisher nicht komplett schließen. Denn es handelt sich um eine Funktion von bash, die zwar selten, aber von einigen Programmen genutzt wird. Wird die Funktion aus bash genommen, könnten einige Programme nicht mehr funktionieren.

Diskutiere mit!

Hier kannst du den Artikel "Shellshock: Nur wenige OS-X-Nutzer betroffen" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Nochmal nachgefragt für Dumme, die wo OSX Server verwenden haben ein Risiko die wo OSX Desktop verwenden haben keine Sorgen ist das richtig?

... nee, sowohl als auch !

Ich habe alle Dienste wie z.b. Sharing etc. abgeschaltet und bekomme trotzdem die Meldung 'vulnerable'!

... Lt. Apple nur einige Wenige betroffen .... Denke, dass ist mal wieder Beschwichtigung und appletyp. Herunterspielen!

Natürlich bekommst du die Meldung. Schließlich nutzt du die bash wenn du den Befehl im Terminal eingibst, allerdings kommt durch das abschalten von Sharing keiner von außen an deine bash ran, da du kein Programm laufen hast welches sie nutzt.

Was sind denn die erweiterten UNIX-Dienste? Wie kann ich erfahren ob ich die nutze oder nicht?

Was sind denn erweiterte Unixdienste?

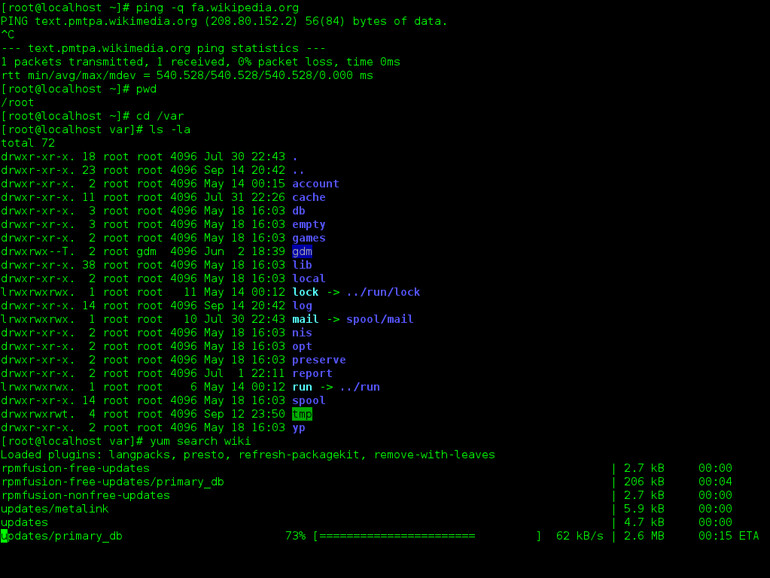

laut diesem Artikel kann man sein System leicht selbst testen, nur ändern läßt sich nix:-(

http://www.mactechnews.de/news/article/Kommandozeile-erlaubt-Einschleusung-schaedlicher-Anweisungen-159761.html

Wenn ich eine Linux Distribution wie Ubuntu verwende und habe mir unwissentlich Schadsoftware (Spyware etc.) über die Sicherheitslücke bereits eingegangen und patche ANSCHLIEßEND mein System.

Ist dann alles "gut" und der Schadcode kann nicht mehr weiter ausgeführt werden?

Ich bin übervorsichtig und habe die Bashversion 3.2.53 (1) installiert (Standart ist Bash 3.2.51 bis hinauf zu OS X 10.10). Dazu muß jedoch XCODE installiert sein und man Terminalbefehle laut Vorschrift eintippen/kopieren können. Eine, wie ich finde, gute Beschreibung ist hier zu finden:

http://mac-how-to.wonderhowto.com/how-to/every-mac-is-vulnerable-shellshock-bash-exploit-heres-patch-os-x-0157606/

Man ist dort sogar auf Sicherheit erpicht und kopiert die alte Bash und sh an sichere Stelle.

Wer sich das also zutraut und nicht auf Apple warten will/kann/...?

Danke für den Link zur Anleitung. War einfach und hat gut geklappt.