Der türkische Softwareentwickler Lemi Orhan Ergin wies am Dienstagnachmittag in einem Tweet auf eine offensichtliche Sicherheitslücke in MacOS hin.

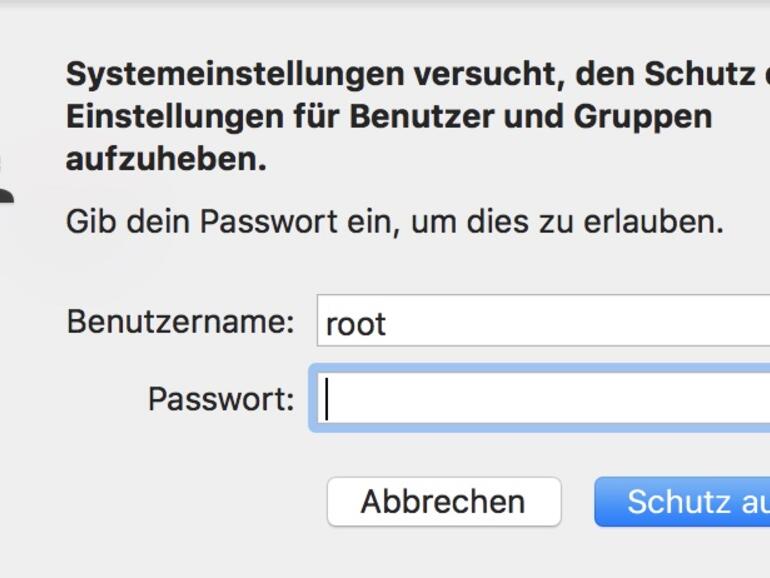

Wenn man die Systemeinstellungen öffnet und dann zu Benutzern und Gruppen navigiert, können Sie ganz einfach Zugriff auf Änderungen an einem beliebigen Konto auf diesem Computer erhalten. Klicken Sie einfach auf das Schloss, und wenn macOS Sie zur Eingabe eines Kennworts auffordert, ersetzen Sie den Benutzernamen durch "root", wählen Sie das Kennwortfeld aus (aber geben Sie kein Kennwort ein) und klicken Sie auf "Schutz aufgeben". Einfach so wird das System freigeschaltet. Wir waren in der Lage, das Problem zu replizieren, wobei es nicht beim allerersten Mal möglich war. Bei uns klappte es schon beim zweiten Versuch.

Der Hacker benötigt für diesen Angriff Zugriff auf einen angemeldeten Mac, doch das ist schnell passiert. Wenn der Angreifer das oben beschriebene Verfahren durchlaufen hat, kann er sich später auch im Login-Bildschirm mit "root" und leerem Passwortfeld anmelden.

Nach dem Trick kann ein Angreifer einen neuen Admin-Account anlegen und natürlich dafür auch ein Kennwort festlegen. Fortan hat der Angreifer Zugriff auf den Mac und alle seine Benutzerkonten und Daten.

Apple hat bisher noch nicht reagiert. Es ist davon auszugehen, dass die Sicherheitslücke schnell geschlossen wird. Wir haben den Bug sowohl in macOS High Sierra 10.13.1 und der Beta-Version von macOS 10.13.2 gefunden. Bis das Problem behoben ist, können Sie ein Root-Konto mit einem Passwort aktivieren, um zu verhindern, dass der Bug funktioniert.

Diskutiere mit!

Hier kannst du den Artikel "Rootzugriff: Massive Sicherheitslücke in macOS High Sierra" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Uiuiui, das ist ja heftig. Habe es gerade probiert.

Moin,

hier ein Link https://support.apple.com/de-de/HT204012 wie man an den Root Benutzer kommt um das Passwort zu setzen.

gruss

sedl

Danke, habe ich gerade mal verlinkt!

Jop, bei mir auch beim 2ten Versuch. Das ist nicht nur peinlich für Apple, sondern gefährlich für den User!

Wieso Bug?

Wieso Sicherheitslücke?

Das ist ein Feature...!

Auf der nächsten Keynote wollte man uns sicher mitteilen... " Dein iPhone hat FaceID, Dein Mac hat nun NoID " ...

Finde ich super, dass ihr diesen Bug sogar noch mit Foto veröffentlicht! So weiss es jetzt wirklich jede(r)..

So kann sich vor allem jeder dagegen schützen. Potenzielle Angreifer wissen das eh schon seit heute Nacht und sind nicht auf News von MacLife.de angewiesen.

Gibt es ja nicht. Gerade getestet. Unglaublich, dass solche Fehler passieren.

sehr treffende Funktion. Bei mir meldet man sich grundsätzlich mit Pass an.

Wer Grenzkontrollen abbaut oder nicht einsetzt wird mit Lücken bestraft.

Ja, es funktioniert, wenn man bereits am System angemeldet ist und in den Einstellungen genau das beschriebene durchführt. Aber ansonsten funktioniert dies eben nicht. Und wie der Autor zu der Aussage kommt, "Der Hacker benötigt für diesen Angriff Zugriff auf einen angemeldeten Mac, doch das ist schnell passiert." erläutert dieser nicht weiter. Denn beim Verlassen meines Macs wird dieser stets sofort gesperrt. Und da ist eben so ohne weiteres nichts mal eben schnell passiert.

Dass Apple das schnellstens beheben sollte ist klar, zumal in Unternehmensnetzwerken öffnet dies Tür und Tor für jeden Benutzer einfach mal so etwas am System zu verändern und sich selbst ggf. erhöhte Rechte einzuräumen. Im privaten Sektor sehe ich die Lücke nicht ganz so kritisch, denn dies erfordert a) physischen Zugang zum Rechner und b) eine unkontrollierten bzw. offenen Mac. Und wer in einem Cafe seinen Rechner nicht sperrt, wenn er zur Toilette oder auf eine Zigarette geht, bei dem ist nicht Apple das Sicherheitsproblem, sondern dann sitzt es definitiv in der Regel vor dem Bildschirm.

Das stimmt nicht. Auch wenn kein Benutzer angemeldet ist, kann man sich mit root und keinem Passwort anmelden und hat so Zugriff aus sämtliche Dateien des System. Fu, Apple!!!!

"Der Hacker benötigt für diesen Angriff Zugriff auf einen angemeldeten Mac, doch das ist schnell passiert. Wenn der Angreifer das oben beschriebene Verfahren durchlaufen hat, kann er sich später auch im Login-Bildschirm mit "root" und leerem Passwortfeld anmelden."

Der Hacker benötigt physischen Zugriff auf meinen angemeldeten MAC? Und das ist bei euch schnell passiert? Also bei mir hat niemand Zugriff zu meinem angemeldeten MAC und schon gar nicht schnell!

Die Lücke ist ein Problem, sowas darf nicht passieren und Apple muss da sofort nachbessern! Aber die Panikmache die hier veranstaltet wird (besonders über eure Facebook-Seite) ist echt übertrieben!

Nein, das ist nicht übertrieben. Das ist mit Abstand der schwerwiegendste und kritischste Fehler, den Apple sich seit langer, langer Zeit geleistet hat. Kein Mac mit aktuellem macOS ist davor gefeit.

Herr Schack, natuerlich ist das ein schwerwiegendes Sicherheitsproblem. Aber wie das halt im realen Leben und vor allem in der Informationssicherheit so ist, gibt es ein Schwachstelle und dann schaut man sich im zweiten Schritt an, wie diese ausgenutzt werden kann. Und das Ausnutzen der Schwachstelle ist, wie von mir bereits oben beschrieben vor allem in Firmenumgebungen einfach moeglich, da dort eingeschraenkte Benutzer sich an dem Mac, an dem diese angemeldet sind sich erhoehte Rechte einraeumen koennen. Im privaten Umfeld dagegen wird der Rechner im Regelfall eher weniger restriktiv gehandhabt werden bzw. der Nutzer wird potentiell ueber die entsprechenden Kennwoerter verfuegen (abgesehen von Familien, wo Eltern ihren Kindern eingeschraenkte Zugaenge eingerichtet haben).

Zur Ausnutzung der Schwachstelle ist ein physischer Zugang zum Rechner erforderlich, dieser muss entsperrt sein und nur dann kann ein "boeser Mensch" entweder neue Accounts einrichten oder anderen Schaden anrichten. Im Anmeldebildschirm selbst funktioniert das naemlich nicht. Ich habe sicherlich hundertmal im Anmeldebildschirm mit dem User "root" und leerem Passwort versucht mich anzumelden, da ging gar nichts. Und soeben habe ich es auch remote versucht, geht auch nicht. Also ist physischer Zugang erforderlich und das schränkt das Szenario nicht unerheblich ein.

Unabhaengig davon ist dies trotzdem eine nicht unwesentliche Schwachstelle und ist mehr als nur peinlich fuer Apple. Aber man muss auch die Sache richtig beleuchten und nicht nur in Panik verfallen, wie es nun viele machen.

@McHep ...

Und wieder Einer, der den Text und die Anleitung nicht richtig gelesen hat, den "Bug" nicht selber hinbekommt und daher als "nicht so schlimm" abtut.

Es geht ganz einfach. Ich sitze vor meinem Mac im Betrieb. Der Anwender geht in die Mittagspause und meldet sich ab. Eine fremde Person setzt sich vor den Rechner, loggt sich als Gastnutzer ein (ohne Passwort ja möglich). Danach aktiviert er den root Benutzer und brauch dafür nicht mal ein Passwort. Fertig.

Und schon hat ohne irgend eine Passwort Sperre eine fremde Person am mac volle Admin Rechte und kann sowohl alles auf dem Mac machen und an weitere Maschinen / NAS, welche am Mac angeschlossen sind und dieser Mac der "Chef" ist.

Und so weiter...

Ich weiss, jeder vernuenftige Mensch und vor allem in Unternehmen aktivieren Gastbenutzer.

Herr, gibt den Menschen endlich etwas mehr Grundvoraussetzungen mit auf den Weg in die digitale Welt.

@McHep

Dass man diese nicht aktivieren muss, sonder per Default ab Werk auf neuen Rechnern mit High Sierra aktiviert ist - ist an Dir schon wieder vorbei gegangen?!

Und nein - es ist nicht die Schuld der Käufer - wenn sie sich einen Rechner kaufen, dass sie selbst erst einmal den Rechner so konfigurieren müssen, dass dieser nicht offen wie ein Scheunentor ist. Es ist Apples Aufgabe die Rechner so aus zu liefern, dass eine gewisse Grundsicherheit vorhanden ist.

Ode rist es für Dich auch ok, wenn Dein Provider (Telekom...) Dir eine SIM sendet, welche man auch ohne PIN erst mal benutzen kann und Du musst erst mal die PIN erstellen, wenn die SIM bei Dir angekommen ist - aber wehe jemand fängt die SIM unterwegs ab?

Oder was würdest Du sagen, wenn Deine Bank Dir eine Bankkarte senden würde, welche ab Werk ohne PIN auskommt - und jeder der diese abfängt kann diese benutzen?

Fakt ist. Ab Neuinstallation bzw. Kauf eines Mac mit High Sierra sind Gastnutzer ab Werk aktiv - ebenso kann ab Werk der root Nutzer ohne Passwort aktiviert werden.

Und das war / ist unhaltbar kritisch.

Ganz einfach.

----

Übrigens - gerade gaben ein High Sierra Sicherheitsupdate seitens Apple. War wohl doch auch selbst für Apple ein wenig arg kritisch.

Einer der Gründe, weshalb ich bei neuen Betriebssystem-Versionen abwarte, bis mindestens die dritte Revision verfügbar ist. Ab OS 10.13.3 werde ich mir "High-Sierra" vielleicht mal anschauen. Die "early-birds" müssen halt mit den Bugs leben.

Nistsdestotrotz ist das natürlich ein heftiger Bug, der in dieser Form nicht möglich sein dürfte. Die Qualitätssicherung bei Apple ist halt auch nicht mehr sooo effektiv und nähert sich allmählich Microsoft-Niveau an.

Vielleicht sollte man auch nicht den völlig unnötigen Ehrgeiz haben, jedes Jahr eine neue OSX-Version vorstellen zu müssen.

Der root-Workaround hilft nur bedingt weiter:

https://twitter.com/unsynchronized/status/935656609140711426

Moin,

ich habe es nicht ausprobiert, aber es soll auch via Remote Desktop gehen, das würde bedeuten das man keinen direkten Zugang zum Rechner braucht.

gruss

sedl

Das ist schlichtweg ein Skandal! War aber klar dass sich auf dieser Seite wieder einige Gestalten tummeln, die das Ganze relativieren wollen...

Ganz schwach...

Das hat nichts mit relativieren zu tun, sondern damit, dass eine Schwachstelle richtig eingeordnet werden sollte. Und wenn Sie sich mal mit dem Thema Informationssicherheit befassen, mit Threats und Vulnerabilities und vor allem mit dem Modellieren von Szenarien, dann werden auch Sie vielleicht zu der Erkenntnis kommen, dass eine Schwachstelle ganz massive davon abhängt, wie die Exponiertheit eines Systems ist und welche Vektoren dabei zu beruecksichtigen sind.

Mein Mac steht bei mir Zuhause, um sich mit diesem remote verbinden zu koennen, muss ich erstmal eine VPN-Verbindung aufbauen. Und jetzt gebe ich Ihnen die Aufgabe mir zu erklaeren, wie Sie die Schwachstelle an meinem Mac ausnutzen koennen. Wenn Sie mir hierzu ein valides Szenario aufzeigen koennen ohne VPN-Schwachstellen zusaetzlich auszunutzen oder in meine Wohnung einzubrechen sind Sie wirklich gut.

Liegt oft bei den Panikmachern.

Wer hat schon Zugriff auf meinen Mac, außer meiner Ehefrau.

... P A N I C ... ,-)